Clima Tempo

quarta-feira 28 2024

terça-feira 27 2024

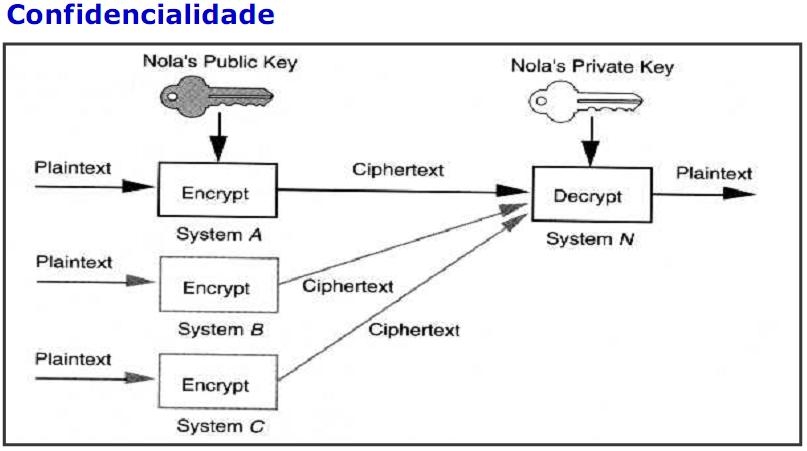

Criptografia assimétrica (chave pública e privada)

Criptografia assimétrica (chave pública e privada)

Como a criptografia funciona no certificado digital?

CertiSign Blog

Os Certificados Digitais estão cada vez mais presentes no dia a dia dos brasileiros. Por realizar o processo de identificação eletronicamente por meio da Criptografia, permite que diversos serviços sejam realizados sem a necessidade da presença física, o que significa agilidade nos processos, sustentabilidade e redução de custos.

E um dos protagonistas dos certificados é sofisticada tecnologia de criptografia embarcada, que impede fraudes nas informações. Mas você sabe como os recursos criptográficos funcionam nos certificados e garantem a sua segurança? A gente explica!

O que é criptografia

Antes de mais nada, é importante citar que o Certificado Digital é gerado e assinado por uma Autoridade Certificadora, que segue regras estabelecidas pelo Comitê Gestor da ICP-Brasil [Infraestrutura de Chaves Públicas Brasileira] e associa cada titular a um par de chaves criptográficas. Mas o que é a criptografia?

A criptografia é o nome do processo que cifra a mensagem de acordo com um protocolo aprovado pelo remetente e pelo destinatário antes do início do processo. Um exemplo interessante é o: Bastão Scytale, inventado pelos espartas por volta do ano 500 a.C.

segunda-feira 26 2024

criptografia: O que eu deveria saber sobre?

Última revisão: November 24, 2018

Provavelmente você já ouviu falar no termo “criptografia  ”, utilizado nos mais variados contextos e associado a palavras diferentes. Geralmente criptografia se refere ao processo matemático de tornar uma mensagem impossível de ser lida, a não ser pela pessoa que tem a chave

”, utilizado nos mais variados contextos e associado a palavras diferentes. Geralmente criptografia se refere ao processo matemático de tornar uma mensagem impossível de ser lida, a não ser pela pessoa que tem a chave  para “desencriptar”, fazendo com que o texto se torne legível novamente.

para “desencriptar”, fazendo com que o texto se torne legível novamente.

Ao longo da história, as pessoas usaram a criptografia para enviar mensagens entre si que não conseguiam ser lidas por ninguém além do destinatário pretendido (assim se esperava). Hoje, nós temos computadores capazes de desenvolver a criptografia para nós. A tecnologia de criptografia digital se expandiu para além de simples mensagens secretas; hoje, você pode usar a criptografia para propósitos mais elaborados, como, por exemplo, para identificar o autor das mensagens.

A criptografia é a melhor tecnologia que nós temos para proteger informações de pessoas mal-intencionadas, governos e provedores de serviços de internet. Ela se desenvolveu de tal maneira que é praticamente impossível quebrar o código – quando utilizado corretamente.

Neste guia, nós vamos ver duas grandes maneiras por meio das quais a criptografia é aplicada: para embaralhar dados  em repouso e dados em movimento.

em repouso e dados em movimento.

A criptografia de dados em repouso anchor link

Dados “em repouso” são aqueles que estão armazenados em algum lugar: num dispositivo móvel, num laptop, num servidor ou num drive externo, por exemplo. Quando os dados estão em repouso, eles não estão sendo movimentados de um lugar para o outro.

Um exemplo de criptografia que protege dados em repouso é a

encriptação de “disco inteiro” (também chamada às vezes de “encriptação

de dispositivo”). Habilitar a encriptação de disco inteiro criptografa

todas as informações armazenadas num dispositivo, protegendo-as com uma frase-chave  ou com outro método de autenticação. Num dispositivo móvel ou num

laptop, isto geralmente se parece com uma tela de bloqueio normal, que

exige uma senha

ou com outro método de autenticação. Num dispositivo móvel ou num

laptop, isto geralmente se parece com uma tela de bloqueio normal, que

exige uma senha  , uma frase-chave ou uma impressão digital

, uma frase-chave ou uma impressão digital  .

No entanto, bloquear o seu dispositivo (exigindo uma senha para

desbloqueá-lo, por exemplo) nem sempre significa que a encriptação de

disco inteiro está habilitada.

.

No entanto, bloquear o seu dispositivo (exigindo uma senha para

desbloqueá-lo, por exemplo) nem sempre significa que a encriptação de

disco inteiro está habilitada.

segunda-feira 12 2024

domingo 04 2024

PROTEÇÃO DOS DADOS URNA ELETRÔNICA NO BRASIL

PROTEÇÃO DOS DADOS URNA ELETRÔNICA NO BRASIL

Início do VOTO em Urnas Eletrônicas: O Brasil começou a implementar urnas eletrônicas em 1996, inicialmente em algumas cidades como um teste. Esse processo foi gradualmente expandido, e desde as eleições de 2000, todas as votações no país passaram a ser realizadas exclusivamente através das urnas eletrônicas.

Motivação: A motivação para a adoção de urnas eletrônicas incluía a necessidade de aumentar a eficiência do processo eleitoral, reduzir o tempo de apuração dos votos e minimizar as fraudes associadas ao voto em papel.

Evolução:

- 1996: Primeira utilização nas eleições municipais de algumas cidades.

- 2000: Implementação completa nas eleições municipais.

- 2002: Utilização em eleições gerais (presidente, governadores, senadores, deputados federais e estaduais).

- Atualizações contínuas: Desde então, o sistema tem passado por diversas atualizações e melhorias para garantir sua segurança e eficiência.

Mecanismos de Segurança

As urnas eletrônicas brasileiras são projetadas para garantir a integridade e a segurança do voto. Aqui estão alguns dos principais mecanismos de segurança:

Criptografia: A criptografia é usada extensivamente para proteger os dados na urna eletrônica. Entre os métodos utilizados estão:

- Criptografia assimétrica (RSA): Usada para proteger a transmissão dos dados.

- Criptografia simétrica (AES): Usada para proteger os dados armazenados na urna.

Armazenamento dos Dados: Os dados dos votos são armazenados em múltiplos dispositivos de memória, que incluem:

- Memória interna da urna: Onde os dados são inicialmente registrados.

- Mídias removíveis (flash drives, cartões de memória): Usadas para transferir os dados das seções eleitorais para os centros de apuração.

Integridade dos Dados: Para garantir que os votos não sejam alterados, o sistema utiliza:

- Assinatura digital: Cada voto é assinado digitalmente, garantindo sua autenticidade.

- Hashing (SHA-256): Garante que os dados não foram alterados durante a transmissão ou armazenamento.

Auditoria: As urnas eletrônicas possuem diversos mecanismos de auditoria, incluindo:

- Boletim de Urna (BU): Um relatório impresso ao final da votação, que contém o total de votos por candidato na seção eleitoral. Este boletim pode ser conferido pelos fiscais de partidos e serve como uma forma de verificação independente.

- Registro Digital do Voto (RDV): Um registro eletrônico de cada voto, que pode ser auditado posteriormente sem revelar a identidade do eleitor.

Segurança Física: Além das medidas digitais, as urnas eletrônicas possuem medidas físicas de segurança, como:

- Lacres e selos de segurança: Que garantem que a urna não foi aberta ou manipulada.

- Chaves criptográficas: Cada urna tem uma chave única que precisa ser ativada por autoridades eleitorais.

Computação dos Votos

A computação dos votos na urna eletrônica segue um processo rigoroso:

- Registro do voto: O eleitor faz sua escolha na urna, e o voto é registrado digitalmente.

- Armazenamento seguro: Os votos são armazenados em múltiplas localizações dentro da urna.

- Transmissão dos dados: Após o encerramento da votação, os dados são transmitidos para os centros de apuração através de uma rede segura, utilizando criptografia.

- Apuração: Nos centros de apuração, os votos são computados e os resultados são divulgados.

O processo garante que os votos sejam computados de forma rápida, precisa e segura, minimizando a possibilidade de fraude e erros humanos.